Grupo de Ransomware Conti expuesto

Autor: Hugo Galilea

El grupo de ransomware Conti ha sufrido una filtración de datos después de que una empresa de seguridad fuera capaz de identificar la dirección IP real de uno de sus servidores más sensibles y, a continuación, obtener acceso por consola al sistema afectado durante más de un mes.

El servidor expuesto, denominado portal de pago o sitio de recuperación, es el lugar donde la banda Conti indica a las víctimas que visiten para negociar el pago del rescate.

«Nuestro equipo detectó una vulnerabilidad en los servidores de recuperación que utiliza Conti, y aprovechó esa vulnerabilidad para descubrir las verdaderas direcciones IP del servicio oculto que aloja el sitio web de recuperación del grupo», afirma la empresa de seguridad suiza Prodaft en un informe de 37 páginas publicado el jueves 18 de noviembre 2021, en el que identifica el servidor como alojado en 217.12.204.135, una dirección IP propiedad de la empresa ucraniana de alojamiento web ITL LLC.

Prodaft expone la dirección IP y la contraseña del servidor de Conti

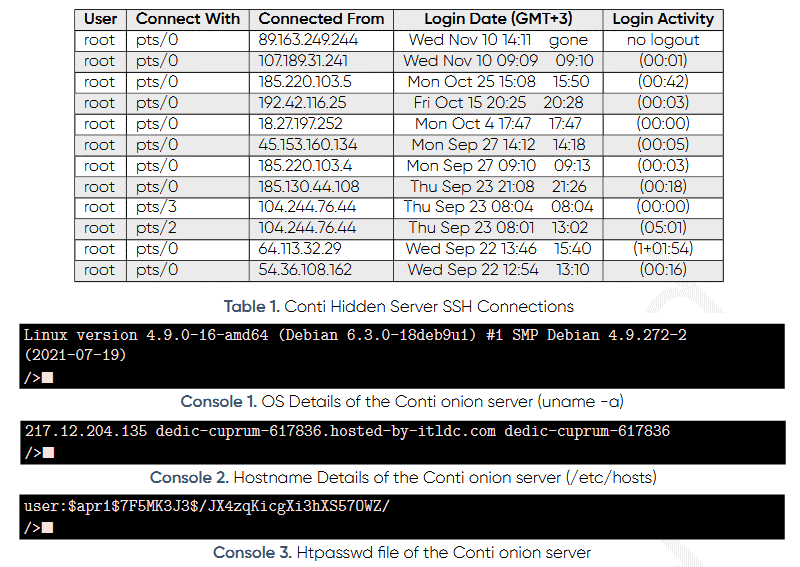

Además, Prodaft dijo que sus investigadores mantuvieron el acceso al servidor durante semanas, tiempo durante el cual monitorearon el tráfico de la red para las direcciones IP que se conectaron al servidor.

Mientras que algunas conexiones pertenecían a las víctimas y a sus negociadores, Prodaft también supervisó las conexiones SSH, que muy probablemente pertenecen a la propia banda del Conti.

Sin embargo, los cibercriminales fueron cuidadosos, ya que todas las direcciones IP SSH pertenecían a nodos de salida de Tor, lo que significa que no podían utilizarse para identificar a los operadores de Conti.

El informe de Prodaft también incluía información valiosa sobre el sistema operativo del servidor Conti y su archivo htpasswd, que contenía una versión cifrada de la contraseña del servidor.

Imagen de PRODAFT

La exposición de la IP hace que Conti busque un nuevo Host

Una vez publicado, el informe no pasó desapercibido para la banda Conti, y especialmente las partes sobre la violación de su portal de pago, la filtración de la IP y el intercambio de la contraseña cifrada de su servidor, detalles que exponen a la banda a que su servidor sea secuestrado por grupos rivales de ransomware.

Después de publicados los resultados, la banda Conti desconectó su portal de pagos.

Para el viernes 19, todas las víctimas recientes de Conti se vieron imposibilitados de negociar y pagar rescates, extendiendo esos tiempos de inactividad en empresas de todo el mundo.

Sin embargo, el portal de pago de Conti volvió a estar en línea el viernes por la noche, más de 24 horas después de su caída.

«Parece que los europeos también han decidido abandonar sus modales e ir a por todas tratando de romper nuestros sistemas», dijo la banda de Conti en un comunicado lleno de insultos publicado en su blog, confirmando efectivamente los hallazgos de Prodaft y su propia brecha de seguridad, en un mensaje que también pretendía tranquilizar a sus afiliados de que su infraestructura era segura de nuevo.

Prodaft dijo que compartió todos sus hallazgos con la policía «para que se emprendan nuevas acciones legales contra el grupo Conti y sus afiliados».

Sin embargo, este tipo de hallazgos suelen mantenerse en privado en la medida de lo posible para dar tiempo a las fuerzas de seguridad a tomar medidas contra los grupos de ciberdelincuentes, operaciones que suelen durar meses.

Tras la publicación de su informe esta semana, Prodaft fue criticado por varios investigadores de seguridad por compartir esta información sensible públicamente, lo que finalmente llevó al grupo Conti a fortificar la seguridad de sus servidores.

De hecho, una de las razones por las que la banda Conti intervino para trasladar y asegurar su portal de pagos tan rápidamente también está relacionada con el hecho de que estaba alojado en Ucrania, un país que ha colaborado recientemente con Europol y las agencias estadounidenses para detener a los afiliados de ransomware de las bandas Clop, REvil y LockerGoga.

Como nota al margen, la banda Conti también refutó las afirmaciones de Prodaft de que han ganado 25,5 millones de dólares con el pago de rescates desde julio de 2021. Los operadores de Conti dijeron que la cifra real era de 300 millones de dólares, aunque lo más probable es que se trate de un alarde vacío, que las bandas de ransomware suelen utilizar para promocionarse a sí mismas y la rentabilidad de sus ataques.

Para evitar este tipo de ataques en tu empresa, te recomendamos tomar nuestro servicio de asesoría en estrategia de cibereguridad, donde, a través de un análisis inicial podemos generar un mapa de tu estado actual y recorrer un camino hacia la seguridad informática juntos. Más información en [email protected]

Grupo de Ransomware Conti expuesto!