Por que «Servicios de información de amenazas de ciber inteligencia» deben ser parte de tu estrategia de ciberseguridad

Autor: Hugo Galilea

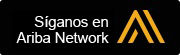

Los últimos años, las plataformas de inteligencia de amenazas (TIP por sus siglas en inglés Threat Intelligence Platforms) se han ganado un espacio en muchos centros de operaciones de seguridad (SOC) globales. Con esta tecnología viene un valor único que se puede proporcionar a los Servicios de CiberSeguridad dentro de una organización. Con el soporte de una plataforma TIP y un enfoque de Cyber Threat Intelligence (CTI), podemos combinarlo en un «Programa de Cyber Threat Intelligence» que proporciona inteligencia (como un proceso y producto) para informar las decisiones dentro de una serie de servicios de seguridad cibernética del organización. En esta publicación de blog, ilustramos cómo podría ser ese valor incluyendo algunos factores críticos.

¿Por qué tener un programa de inteligencia de amenazas cibernéticas?

A. La Inteligencia de amenazas cibernéticas (CTI) ayuda con la recopilación y el análisis de información sobre amenazas y adversarios. Producir modelos de amenazas que brinden la capacidad de tomar decisiones informadas para la predicción, preparación, prevención, detección, caza, respuesta y acciones forenses contra varios ciberataques.

B. La Inteligencia de amenazas cibernéticas (CTI) se centra en el modelado de amenazas, apoyando al equipo para evaluar y tomar decisiones estratégicas, tácticas y operativas informadas sobre las amenazas existentes o emergentes para la organización.

C. La Inteligencia de amenazas cibernéticas (CTI) ayuda a la organización a identificar y mitigar varios riesgos del negocio o industria al convertir amenazas desconocidas en amenazas conocidas y ayuda a implementar diversas estrategias de defensa avanzadas y proactivas

D. Con los constantes e innovadores TTP utilizados por los actores de amenazas, las amenazas cibernéticas se están convirtiendo en riesgos importantes para cualquier sector empresarial. Para frustrar estas amenazas, es importante que las organizaciones incorporen y aprovechen La Inteligencia de amenazas cibernéticas (CTI) para fortalecer su postura de seguridad existente.

¿Cuáles son las estrategias populares de La Inteligencia de amenazas cibernéticas (CTI)?

Como punto de partida general, la organización debe desarrollar su Estrategia de Inteligencia de Amenazas Cibernéticas (CTI) basada en sus niveles de riesgo de negocio y los requisitos regulatorios, de cumplimiento o comerciales. Las palabras populares utilizadas en la literatura común cuando se trata de CTI pueden incluir:

- Servicios de seguridad basados en inteligencia de amenazas cibernéticas

- La Inteligencia de Amenazas Cibernéticas lidera los servicios de seguridad

- Servicios de seguridad centrados en Cyber Threat Intelligence

- Servicios de seguridad informados de Cyber Threat Intelligence

Los primeros tres parecen sugerir que CTI es el principal impulsor para tomar decisiones dentro de su organización de seguridad cibernética. Creo que esta es la percepción equivocada y el enfoque debe cambiarse al uso de inteligencia para informar la política y no impulsarla.

«El papel de la inteligencia es informar el proceso de toma de decisiones, apoyar las políticas y proporcionar ventajas de conocimiento y decisión para el responsable de la formulación de políticas» – Amanda J. Gookins

Esto también fue de mi argumento con la publicación del SPEED Use Case Framework, donde destaqué que un enfoque sesgado centrado en la amenaza es arriesgado y debe aumentarse con:

- Controles de línea de base generales centrados en activos

(y activos críticos con controles de línea base mejorados) - Autoprotección de activos

(alertas de manipulación, pérdida de visibilidad, gestión de cumplimiento técnico) - Contramedidas impulsadas por el cumplimiento

(a veces solo necesita cumplir con los estándares de auditoría) - Dividir entre feeds CTI, modelos de amenaza cuantitativa y cualitativa.

(simplemente deshacerse de todo en un modelo de amenaza, no funciona)

«Nunca llegarás a tu destino si te paras y arrojas piedras a cada perro que ladra». —Winston Churchill

En el siguiente diagrama hice un intento de visualizar este concepto central:

Lo que debe destacarse antes de comenzar un programa de Inteligencia de Amenazas Cibernéticas es que debe existir un contexto básico de SOC fundamental para poder aprovechar el valor de un Programa de Inteligencia de Amenazas Cibernéticas:

1. Proceso de Gestión de Incidentes de Seguridad establecido.

2. Tecnologías de SOC Core establecidas (Ejemplo: SIEM, SOAR, EDR, IDS, IPS).

3. Tecnologías establecidas deben poder recibir y aplicar automáticamente los feeds de Indicadores de Compromiso (IOC).

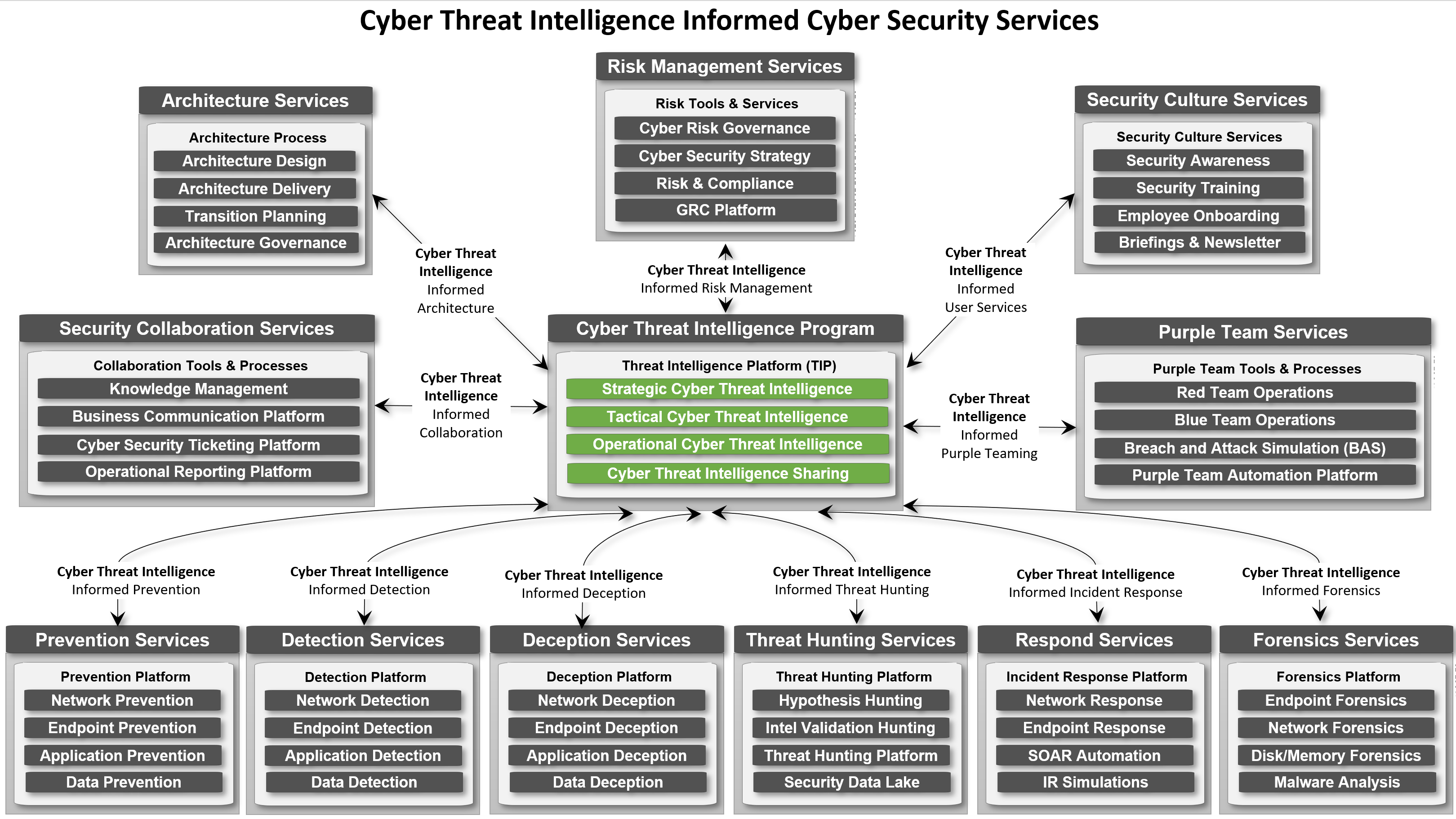

Para ilustrar más detalladamente el espectro del valor comercial de CTI, se crea el siguiente diagrama:

Puntos Críticos

- Esta es una simplificación excesiva de los tipos de CTI, en realidad la implementación de estos tipos puede variar según la organización.

- Dentro de la literatura de SANS y EC-Council operacional y táctico se intercambian (sospecho que esto tiene que ver con el origen militar de la mayoría de estos marcos conceptuales). Debido a mi experiencia principalmente en empresas, cambié estos para hacerlo más lógico para mí (y en general la multitud de negocios que presento).

- SANS habla de estrategias, tácticas y operacionales, pero el Consejo de la CE también habla de CTI técnico por simplicidad, esto se ha dejado fuera del diagrama.

Conclusión:

Una estrategia de SOC informado por Inteligencia de Amenazas Cibernéticas es altamente beneficiosa para su organización en términos de combatir las amenazas cibernéticas específicas, pero no olvide que es trabajo del CTI informar la política, no crearla.

Artículo traducido, autor Jurgen post original acá

Si tu empresa está interesada en conocer más sobre servicios de Ciber inteligencia defensiva, puedes contactarnos acá

interesante artículo de por que «Servicios de información de amenazas de ciber inteligencia» deben ser parte de tu estrategia de ciberseguridad