Reemplazar VPN por acceso a redes Zero Trust (ZTNA)

Autor: Hugo Galilea

Recuerdo todo el «hype» que se vivió cuando se amenazó la supremacía de las MPLS con los SD-WAN. Una solución que simplifica la interconexión entre sucursales distantes, baja los costos y más importante, te devuelve el control.

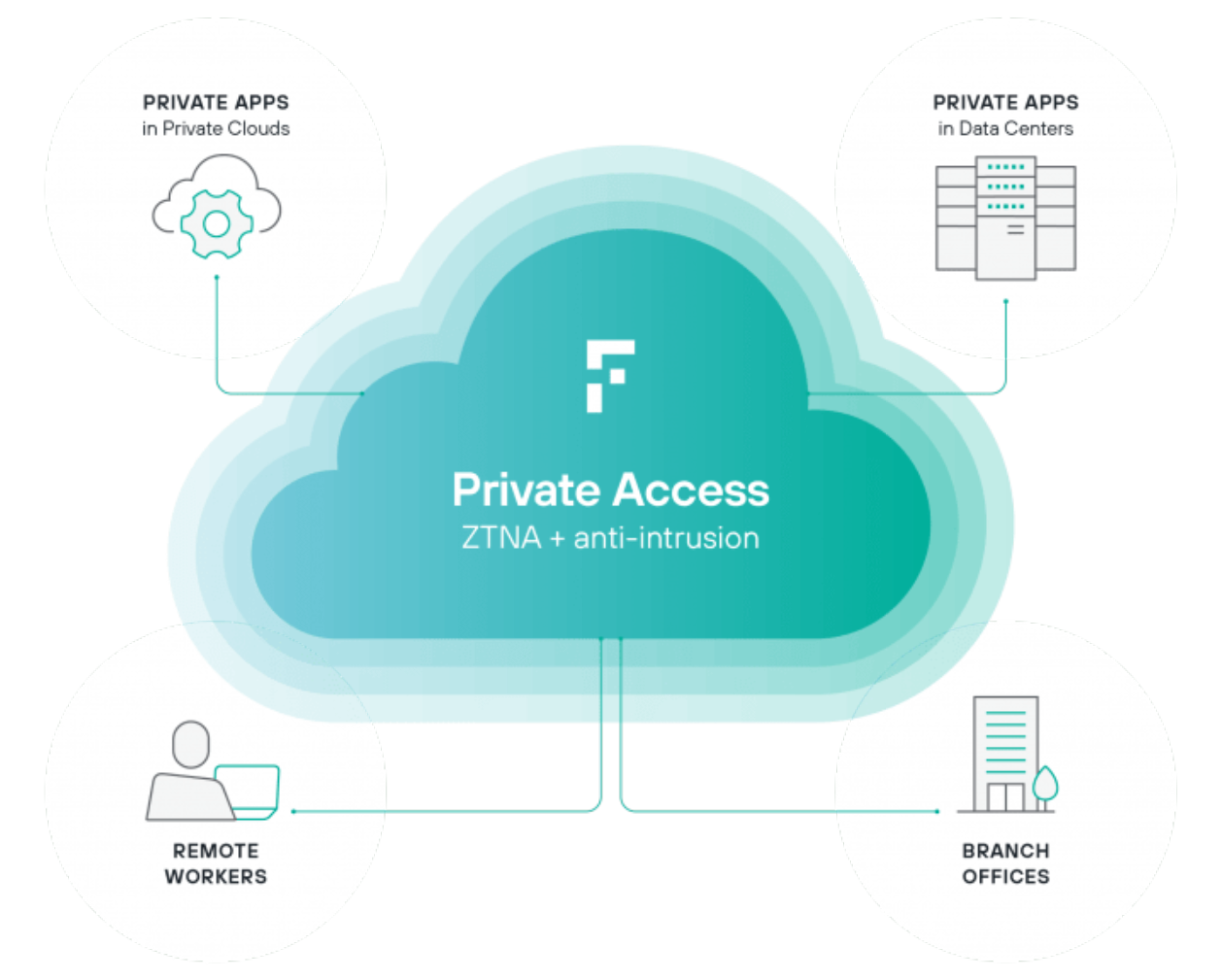

Veo que las Zero Trust Network Access (ZTNA) como servicios basados en la nube (nosotros representamos a Forcepoint Private Access), son la evolución natural del uso de las VPN para el 2021.

A diferencia de las VPN, creadas para entregar acceso a una red local, donde se encontraban TODOS los servicios que el usuario debía acceder, hoy el usuario debe ingresar tanto a servicios locales como en la nube, teniendo que acceder a una red local a través de VPN para desde ahí salir a la web… ¿No hace mucho sentido cierto? En vez de cada uno utilizar su ancho de banda remoto, estamos creando un cuello de botella artificial, el ancho de banda de nuestra LAN.

También podríamos dar acceso a los servicios en la nube a los usuarios en forma remota, pero pedirles a ellos que se conecten por VPN para algunos servicios y directo para otros puede ser un real dolor de cabeza para los menos experimentados.

Otra alternativa podría ser la microsegmentación, estableciendo reglas complicadas para controlar que usuarios pueden acceder a que partes de la red, lo que sabemos es complejo y a mayor complejidad, mayor cantidad de errores involuntarios.

Es en este ámbito donde brillan los sistemas ZTNA, que con frecuencia se ofrecen como un servicio basado en la nube como Forcepoint Private Access, personalizan el acceso de cada usuario solo a las aplicaciones específicas que necesitan. Todo lo demás en la red interna permanece oculto. Este enfoque permite que los equipos de redes brinden acceso remoto a aplicaciones de la línea de negocios mientras los equipos de seguridad mantienen la visibilidad y el control que necesitan para mantener protegida a la empresa.

Y así como los SD-WAN, las ZTNA también nos entregan mayor control, al poder controlar el acceso del USO de datos, no por nada Forcepoint nace como DLP para enfrentar el robo o fuga de información.

Y así como los SD-WAN, las ZTNA también nos entregan mayor control, al poder controlar el acceso del USO de datos, no por nada Forcepoint nace como DLP para enfrentar el robo o fuga de información.

El UAM o User Activity monitoring se refiere a herramientas que rastrean el comportamiento de los usuarios en la organización a través de dispositivos, redes y nubes. Las empresas distribuidas de hoy en día deben comprender cómo interactúan sus usuarios con los recursos y datos de la organización para detectar y detener las amenazas internas. Las organizaciones de seguridad maduras utilizan las herramientas UAM para comprender de forma proactiva y continua el riesgo, ya sea a través de errores humanos o de intenciones maliciosas, frente a la vigilancia de los empleados objetivo y las mediciones de rendimiento, lo mismo que veníamos haciendo dentro de las LAN lo podemos implementar ahora remoto.

Verificar quien es el que accede a los datos, si está autorizado para esto, es sólo el comienzo, una vez más, debemos poner en contexto dicho uso, dado que puede existir un riesgo si existe un cambio de comportamiento sospechoso.

Si quieres más información sobre esta herramienta, puedes escribirle a nuestros expertos a:

Interesante artículo sobre las ZTNA